Coming soon to the U.S.

Sign up and we’ll let you know.

Engineered for speed

Lock and unlock your door in a second.

Nuki is powered by a brushless motor – a technology widely recognized for its efficiency and commonly used in electric vehicles.

Flawless design

Nuki is designed to be elegant and durable. The sleek stainless steel body is complemented with a set of two switchable base rings in black and white.

Full automation

Use Nuki’s automation features to lock and unlock your door without taking your phone out of your pocket!

Lithium Polymer Battery

Nuki is fully charged in two hours - with a single charge lasting for months. The built-in battery cuts all lifetime costs for replacements.

Made in Europe

Nuki Smart Lock is designed in Austria, and made in Europe - with the highest emphasis on quality, privacy, and security.

Easy DIY installation

No deadbolt change

Nuki is simply mounted on top of your existing deadbolt on the inside of your door - without any drilling. You can still use your physical keys to open from the outside.

Control from anywhere

Built-in Wi-Fi and Matter over Thread for immediate remote access and simple integrations - no bridge or hub required

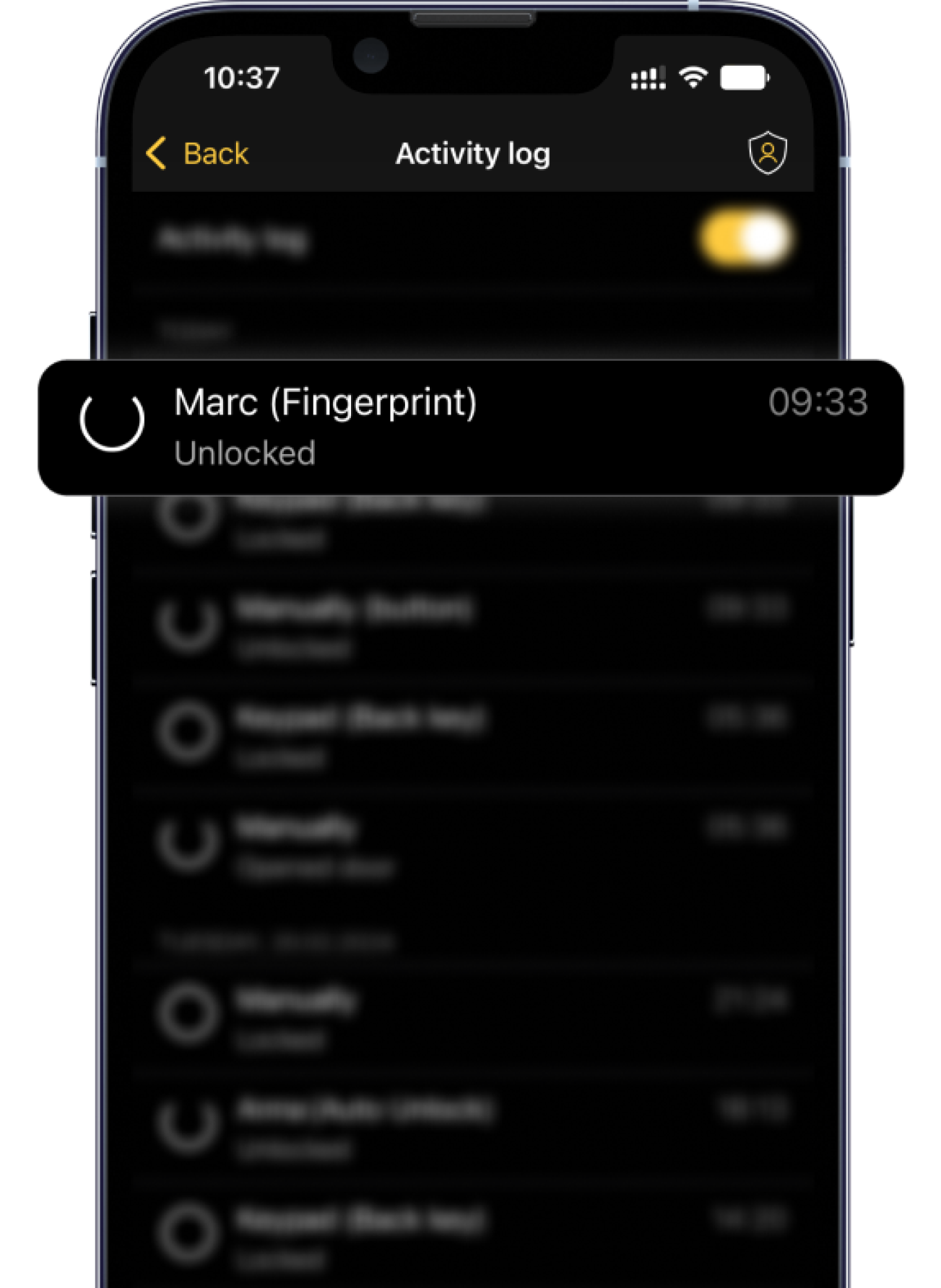

Share access

Our app does more than locking and unlocking - give access to your friends and family, check activity log, and much more

Over 4 million app downloads - top rated with 4.7 stars

Who’s Nuki anyway?

Nuki (new+key) was founded in 2014 by Martin and Jürgen, two brothers from Austria. Since then, our team has grown to more than 150 members with 18 different nationalities.

We’ve been incredibly lucky to gain the full trust of our European customers - making us the leading provider of smart, retrofit access solutions in Europe. And we’re committed to bring the same level of quality to you.